Những điều bạn cần biết về bảo mật mạng 5G và truyền thông

What You Need to Know About Securing 5G Networks and Communication

Chúng ta sống trong một thế giới siêu kết nối. Sự phổ biến của các mạng 5G đã làm cho việc kết nối thiết bị trở nên dễ dàng hơn, dẫn đến sự bùng nổ của các thiết bị IoT. Trong khi đó, sự bùng nổ của các thiết bị IoT này đã dẫn đến việc tạo ra thêm các mạng 5G, cả công cộng lẫn riêng tư.

Bây giờ, chúng ta có thể dễ dàng kết nối với bất kỳ ai và bất kỳ thứ gì, và sự kết nối luôn hiện diện này đã trở thành một yếu tố quan trọng đối với gần như mọi khía cạnh của cuộc sống của chúng ta. Điều này cũng đã trở thành mục tiêu chính cho các cuộc tấn công mạng. Điều đó bởi vì mỗi khi bạn thêm một thiết bị mới hoặc một phần cơ sở hạ tầng mới, bạn cũng thêm một điểm tấn công - và với việc số lượng thiết bị kết nối tăng mạnh, điều này tạo ra các yếu tố cần xem xét về bảo mật mới.

Cụ thể, chủ sở hữu của các mạng công cộng và riêng tư phải ưu tiên bảo mật từ đầu đến cuối cho toàn bộ mạng và tất cả các thiết bị kết nối vào đó. Nhưng với sự tăng cường của các thiết bị kết nối mới và các tiêu chuẩn tiến triển, điều này không phải lúc nào cũng đơn giản.

Vậy nhà cung cấp dịch vụ 5G cần biết điều gì? Dưới đây, tôi sẽ đi sâu vào tình hình bảo mật trong 5G và IoT, các tiêu chuẩn bảo mật, và cách PKI và các giải pháp bảo mật khác có thể giúp cả nhà cung cấp dịch vụ 5G công cộng và riêng tư đáp ứng nhu cầu bảo mật hiện tại và tương lai.

I. Tình hình bảo mật trong 5G và IoT

Các thiết bị IoT đã bùng nổ trong vài năm qua, và sự tăng trưởng này không có dấu hiệu chấm dứt. Và tất cả các thiết bị này đều có một điểm chung: Kết nối từ xa thông qua mạng công cộng 4G hoặc 5G, hoặc, ngày càng, một mạng 5G riêng.

Sự bùng nổ của các thiết bị kết nối này tạo ra một bề mặt tấn công mở rộng, vì toàn bộ mạng chỉ an toàn khi điểm yếu nhất của nó an toàn. Cụ thể, chỉ vì một mạng an toàn, bất kỳ thiết bị nào được kết nối vào mạng đó mà không an toàn trong cách họ giao tiếp hoặc nhận cập nhật tạo ra một cơ hội xâm nhập.

Kết quả là, quan trọng là mỗi thiết bị phải có một danh tính và mỗi danh tính phải được quản lý. Điều này có thể nghe có vẻ khó khăn, nhưng không phức tạp như ban đầu – nó quay trở lại các khối xây dựng của PKI. Phần lớn ngành công nghiệp bảo mật đã hiểu về việc triển khai PKI cho các mạng doanh nghiệp trong tổ chức của họ (nghĩ đến laptop, thiết bị di động, và những thứ khác). Do đó, các nhóm bảo mật cũng được kích hoạt để triển khai PKI cho những thiết bị thông minh này — đó là cùng một phương pháp cho một điểm kết thúc khác.

Cuối cùng điều này có nghĩa là bảo mật không thể đặt ở một điểm trong chuỗi sản xuất. Thay vào đó, nó phải hiện diện ở mỗi bước của con đường, bởi vì điều gì xảy ra ở một cấp độ – chẳng hạn với nhà sản xuất chip hoặc nhà sản xuất OEM – ảnh hưởng đến mọi thứ tiếp theo – cho dù đó là cho nhà cung cấp dịch vụ hay người dùng cuối.

II. Các tiêu chuẩn bảo mật cho mạng 5G

Chúng ta bắt đầu thấy các tiêu chuẩn bảo mật xuất hiện xung quanh kết nối từ xa, dù đó là thông qua một liên minh (3GPP TS 33.310 cho chứng chỉ x.509), liên bang (phần 96 của FCC cho mạng 5G riêng) hoặc khu vực (ITU-R M.2083, yêu cầu cho 5G quốc tế). Tất cả những tiêu chuẩn mới nổi này đều khác nhau, điều này dẫn đến các yêu cầu rộng lớn cần xem xét trong cuộc trò chuyện thiết kế bảo mật. Hãy xem cách điều này diễn ra đối với hai kiến trúc phổ biến cho mạng di động 5G:

1. Bảo mật đường truyền sử dụng X.509

Bảo mật đường truyền sử dụng X.509 là điểm mạnh của mạng di động. Thiết bị người dùng như điện thoại, máy tính bảng, thiết bị IoT hoặc bất cứ thứ gì khác trên mạng di động công cộng sử dụng chứng chỉ nhà cung cấp trạm cơ sở eNodeB, trong khi các thiết bị mạng như đường truyền di động, vận chuyển hoặc các chức năng mạng lõi sử dụng IPSEC với 3GPPP trên đường truyền để mã hóa lưu lượng từ trạm cơ sở đến cổng bảo mật. Có IPSEC ở mọi nơi trên đường truyền là cần thiết để duy trì một cách tiếp cận không tin tưởng đối với bảo mật, trong đó không gì được tin tưởng, và mọi thứ phải được xác minh.

Nói chung, quan trọng là phải có một cách tiếp cận đa lớp đối với bảo mật trong những tình huống như vậy. Ví dụ, bạn có thể sử dụng TLS cho bảo mật ứng dụng, chứng chỉ SSH cho các chức năng OSS và quản lý mạng, và thẻ SIM cho thiết bị người dùng (với hàng nghìn hoặc triệu thiết bị, tiêu chuẩn IoT SAFE mới có thể giúp quản lý tất cả các thẻ SIM này).

2. Mạng 5G riêng

Một mạng di động riêng, hoặc mạng 5G riêng, rất hứa hẹn vì nó cho phép bạn thiết lập một mạng riêng của riêng mình mà không cần phải tham gia quá trình đấu thầu tốn thời gian và chi phí để có được giấy phép cho một mạng di động công cộng từ FCC.

Mạng 5G riêng cũng cung cấp môi trường IoT mạnh mẽ vì nó không dễ bị nhiễu như WiFi, và hỗ trợ mật độ thiết bị cao hơn - hãy nghĩ về một sàn nhà máy đầy robot, camera giám sát, máy tính bảng và nhiều hơn nữa, tất cả chạy trên mạng 5G riêng.

Một lần nữa, một cách tiếp cận đa lớp là cần thiết, với chứng chỉ X.509, IoT SAFE cho quản lý SIM, chứng chỉ TLS, chứng chỉ SSH và IPSEC giữa CBSD và EPC. Quan trọng, mặc dù hầu hết các CBSD hoặc điểm truy cập LTE riêng sẽ đi kèm với chứng chỉ mã hóa, nhưng việc xoay các chứng chỉ nhà cung cấp đó với chứng chỉ từ PKI của riêng bạn để kiểm soát tốt hơn tất cả các hoạt động quản lý vòng đời là một thực hành tốt.

III. Các trường hợp sử dụng tiến triển cho PKI trong mạng 5G

Khi 5G tiếp tục mở rộng, các trường hợp sử dụng cho PKI trong việc bảo vệ mạng 5G cũng tăng. Dưới đây là cái nhìn về một số phương pháp hứa hẹn nhất mà chúng ta thấy ngày nay:

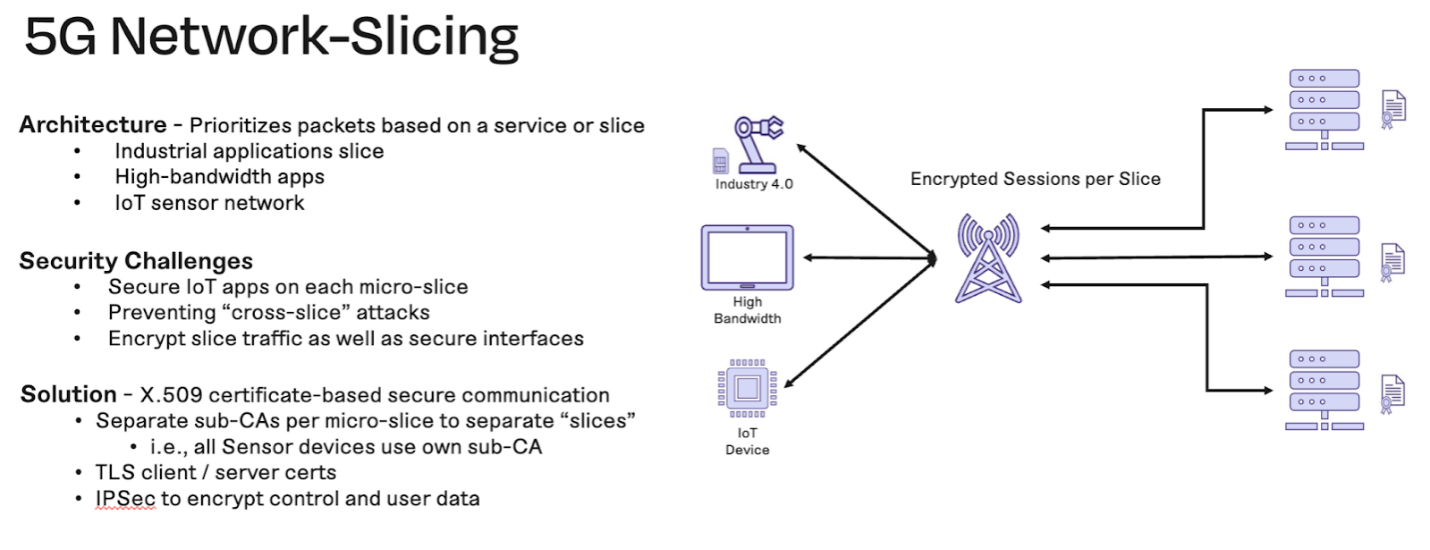

1. Phân chia mạng 5G

Phân chia micro của 5G chia mạng thành các phần khác nhau (còn gọi là dịch vụ). Điều này đặc biệt hữu ích trong IoT, nơi bạn có thể có một phần ứng dụng công nghiệp, một phần ứng dụng băng thông cao, một phần mạng cảm biến, và cứ thế. Theo cách này, bạn có thể chia mỗi ứng dụng theo dịch vụ để tối ưu hóa lưu lượng và tránh việc các ứng dụng băng thông cao làm quá tải dữ liệu của bạn. Tất nhiên, quan trọng là phải bảo vệ mỗi phần bằng cách mã hóa lưu lượng cho mỗi phần bằng cách sử dụng chứng chỉ X.509, TLS, và IPSEC.

Giải thích sơ đồ minh họa

Architecture (Kiến trúc): Phần này giới thiệu về kiến trúc cơ bản của chia sẻ mạng trong 5G. Kiến trúc này ưu tiên các gói tin dựa trên dịch vụ hoặc "slice" (phần chia cắt). Các ứng dụng được liệt kê là:

- Industrial applications slice (Ứng dụng công nghiệp)

- High-bandwidth apps (Ứng dụng đòi hỏi băng thông cao)

- IoT sensor network (Mạng lưới cảm biến IoT)

Security Challenges (Thách thức an ninh): Mục này nêu ra các vấn đề an ninh mạng mà 5G phải đối mặt, đặc biệt là khi sử dụng các "slices":

- Secure IoT apps on each micro-slice (Bảo mật ứng dụng IoT trên từng micro-slice)

- Preventing “cross-slice” attacks (Ngăn chặn tấn công "chéo slice")

- Encrypt slice traffic as well as secure interfaces (Mã hóa lưu lượng của slice cũng như bảo mật các giao diện)

Solution (Giải pháp): Phần này đề xuất cách thức giải quyết các thách thức an ninh được nêu ra ở trên:

- X.509 certificate-based secure communication (Giao tiếp bảo mật dựa trên chứng chỉ X.509)

- Separate sub-CAs per micro-slice to separate “slices” (Tách biệt các sub-CAs cho từng micro-slice để phân biệt các “slice”)

- TLS client / server certs (Chứng chỉ TLS cho máy khách và máy chủ)

- IPsec to encrypt control and user data (Sử dụng IPsec để mã hóa dữ liệu điều khiển và dữ liệu người dùng)

Bên phải là sơ đồ thể hiện các phiên mã hóa theo từng slice, với các biểu tượng khác nhau tượng trưng cho các loại ứng dụng hoặc dịch vụ (ví dụ: công nghiệp 4.0, ứng dụng băng thông cao, thiết bị IoT), mỗi cái đều có một phiên mã hóa riêng biệt thông qua mạng 5G.

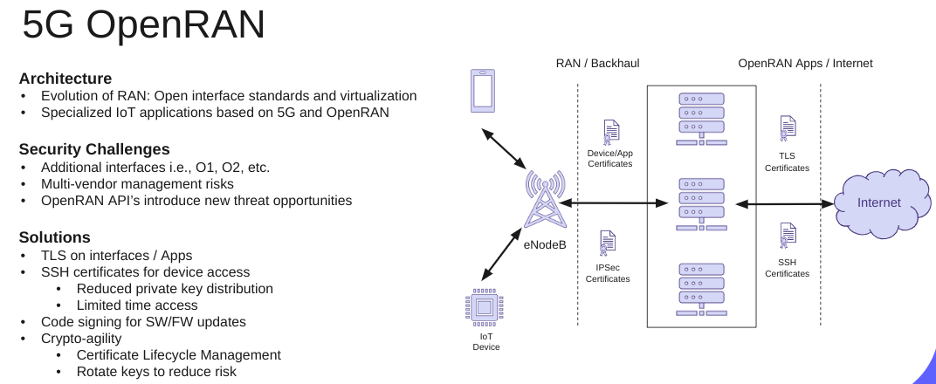

2. 5G OpenRAN

Một cách tiếp cận thú vị khác là 5G OpenRAN, nơi mà phần cứng và phần mềm độc quyền được mở mã nguồn để bạn có thể tạo ra ứng dụng tùy chỉnh của riêng mình. Ví dụ, thay vì phải tốn thời gian và tiền bạc để chạy sợi quang và cáp để đặt một ứng dụng trong một trung tâm dữ liệu, bạn có thể dựa vào tiêu chuẩn OpenRAN để đặt một thiết bị với bộ thu sóng 5G và sử dụng tín hiệu đó để chạy cập nhật, đạt được cùng một kết quả nhưng với việc cung cấp trong ngày. OpenRAN mang đến thêm các tầng phức tạp với vấn đề bảo mật vì nó có nhiều giao diện quản lý và nhiều nhà cung cấp liên quan. Do đó, nó yêu cầu TLS, SSH, ký mã cho các cập nhật, và khả năng mã hóa cho quản lý vòng đời chứng chỉ.

Giải thích sơ đồ minh họa

Architecture (Kiến trúc):

- Evolution of RAN: Open interface standards and virtualization (Sự phát triển của RAN: Các tiêu chuẩn giao diện mở và ảo hóa)

- Specialized IoT applications based on 5G and OpenRAN (Ứng dụng IoT chuyên biệt dựa trên 5G và OpenRAN)

Security Challenges (Thách thức an ninh):

- Additional interfaces i.e., O1, O2, etc. (Giao diện bổ sung ví dụ, O1, O2, v.v.)

- Multi-vendor management risks (Rủi ro quản lý đa nhà cung cấp)

- OpenRAN API’s introduce new threat opportunities (API của OpenRAN giới thiệu cơ hội đe dọa mới)

Solutions (Giải pháp):

- TLS on interfaces / Apps (TLS trên giao diện/Ứng dụng)

- SSH certificates for device access (Chứng chỉ SSH cho quyền truy cập thiết bị)

- Reduced private key distribution (Giảm phân phối khóa riêng)

- Limited time access (Truy cập có thời hạn)

- Code signing for SW/FW updates (Ký mã cho cập nhật phần mềm/phần cứng)

- Crypto-agility (Linhh hoạt mật mã)

- Certificate Lifecycle Management (Quản lý vòng đời chứng chỉ)

- Rotate keys to reduce risk (Luân chuyển khóa để giảm rủi ro)

Bên phải của hình là sơ đồ mạng, minh họa cách mà thông tin đi từ các thiết bị IoT (5G IoT Device) qua các nút mạng (eNodeB) và sau đó qua Internet. Các phương thức bảo mật như TLS, IPSec và SSH được sử dụng để bảo đảm an ninh cho dữ liệu truyền qua các giao diện này, và giảm thiểu rủi ro qua việc sử dụng chứng chỉ.

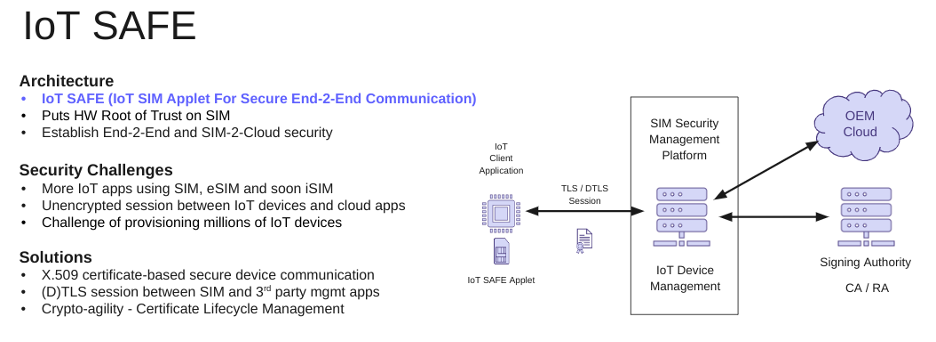

3. IoT SAFE

Với hàng tỷ thiết bị IoT (và đếm), chúng ta đang thấy ngày càng nhiều thẻ SIM, và mỗi thẻ đều cần quản lý - điều này có thể trở nên khá thách thức khi quy mô lớn (chỉ cần nghĩ về việc quay thẻ SIM bằng tay, chặn thẻ cũ, v.v., và đủ để làm đầu bạn quay). Với IoT SAFE, bạn có thể đặt gốc tin cậy phần cứng trên một thẻ SIM, cho phép bạn sử dụng PKI để quản lý động các thẻ SIM đó. Phương pháp này đòi hỏi chứng chỉ X.509 cho việc giao tiếp an toàn, các phiên TLS giữa SIM và ứng dụng quản lý bên thứ ba hoặc nhà cung cấp đám mây của bạn, cũng như khả năng mật mã để quản lý vòng đời chứng chỉ liên tục.

Giải thích sơ đồ minh họa

Architecture (Kiến trúc):

- IoT SAFE: IoT SIM Applet For Secure End-2-End Communication (IoT SAFE: Applet SIM IoT cho giao tiếp an toàn từ đầu cuối)

- Puts HW Root of Trust on SIM (Đặt gốc tin cậy phần cứng trên SIM)

- Establish End-2-End and SIM-2-Cloud security (Thiết lập an ninh từ đầu cuối và từ SIM đến đám mây)

Security Challenges (Thách thức an ninh):

- More IoT apps using SIM, eSIM and soon iSIM (Nhiều ứng dụng IoT sử dụng SIM, eSIM và sắp tới là iSIM)

- Unencrypted session between IoT devices and cloud apps (Phiên làm việc không mã hóa giữa thiết bị IoT và ứng dụng đám mây)

- Challenge of provisioning millions of IoT devices (Thách thức trong việc cung cấp hàng triệu thiết bị IoT)

Solutions (Giải pháp):

- X.509 certificate-based secure device communication (Giao tiếp thiết bị an toàn dựa trên chứng chỉ X.509)

- (D)TLS session between SIM and 3rd party mgmt apps ((D)TLS phiên giữa SIM và ứng dụng quản lý của bên thứ ba)

- Crypto-agility - Certificate Lifecycle Management (Linhh hoạt mật mã - Quản lý vòng đời chứng chỉ)

Bên phải của slide là một sơ đồ thể hiện mối quan hệ và luồng thông tin giữa các thành phần:

- IoT Client Application (Ứng dụng khách IoT)

- IoT SAFE Applet (Applet IoT SAFE)

- SIM Security Management Platform (Nền tảng quản lý bảo mật SIM)

- IoT Device Management (Quản lý thiết bị IoT)

- OEM Cloud (Đám mây OEM)

- Signing Authority / CA / RA (Cơ quan ký số / Cơ quan chứng thực / Cơ quan đăng ký)

Mối quan hệ này miêu tả cách thức giao tiếp an toàn từ thiết bị IoT đến đám mây thông qua sự xác thực và quản lý an ninh được thực hiện bởi SIM, cũng như cách thức quản lý chứng chỉ và khóa bảo mật được triển khai để đảm bảo an ninh thông tin.

IV. Tương lai của bảo mật cho mạng và giao tiếp 5G

Bảo mật không còn là tùy chọn hoặc một yếu tố khác biệt quan trọng: nó được mong đợi. Và nó phải có khả năng mở rộng cùng với sự bùng nổ của các thiết bị hoạt động trên mạng 5G. Điều này có nghĩa là các nhà cung cấp 5G phải ưu tiên bảo mật từ đầu đến cuối thông qua PKI như mô tả trong các phương pháp ở đây. Và như chúng ta đã biết, mọi thứ có thể - và sẽ - thay đổi nhanh chóng, điều này đòi hỏi khả năng mật mã để theo kịp với một cảnh quan thay đổi liên tục.

Nguồn: Granville Dillon